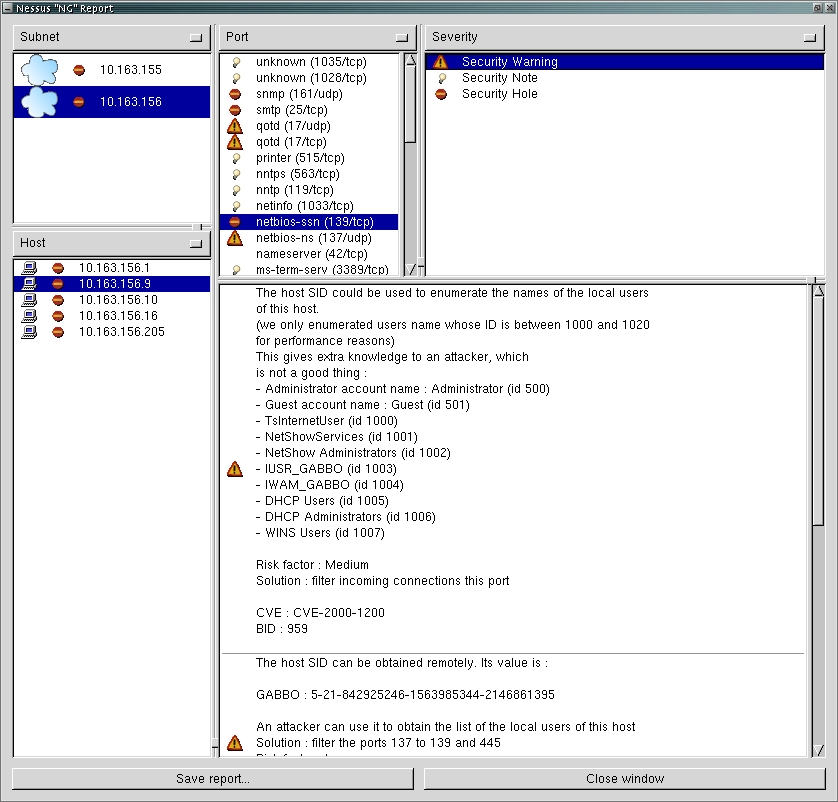

Résultats

L'utilisation de nessus produit un rapport similaire au suivant:

(screenshot provenant du site officiel)

Il est également possible d'exporter au format HTML, le document ainsi présente

d'une part de façon synthétique les types de vulnérabilités de la machine

scannée, puis la liste de ces vulnérabilités en détail.

Un exemple de rapport au format HTML est disponible

ici. Ce rapport concerne notre machine de services avec l'installation standard.

Note: Sur ce nessusd, des plug-ins ont été rajoutés de sorte à ce que le scan

porte également sur les dernières vulnérabilités.